L’ultimo report dei FortiGuard Labs dimostra la complessità e la sofisticazione del cybercrime in risposta all’evoluzione delle difese informatiche da parte delle organizzazioni.

Il nuovo Global Threat Landscape Report semestrale edito dai FortiGuard Labs di Fortinet, realtà globale specializzata nella sicurezza informatica, presenta un panorama delle minacce e della superficie di attacco delle organizzazioni in continua trasformazione. La capacità dei criminali informatici di progettare e adattare le proprie tecniche per cavalcare questa evoluzione continua a rappresentare un rischio significativo per le aziende di tutte le dimensioni, indipendentemente dal settore in cui operano o dalla loro posizione geografica.

Il punto di vista dei FortiGuard Labs

“Per i criminali informatici, mantenere l’accesso ed eludere il rilevamento non è un’impresa da poco, data la costante evoluzione delle difese informatiche, finalizzata a proteggere le organizzazioni. Per contrattaccare, i malintenzionati stanno aumentando i propri sforzi, utilizzando un numero maggiore di tecniche di ricognizione e implementando alternative di attacco più sofisticate per aumentare l’efficacia delle proprie attività malevole con metodologie simili a quelli delle APT, come il malware wiper o altri payload avanzati. Per proteggersi da queste tattiche avanzate e persistenti, le organizzazioni devono concentrarsi sull’abilitazione di una threat intelligence coordinata e attuabile in tempo reale, basata sul machine learning, su tutti i dispositivi di sicurezza, con l’obiettivo di rilevare le azioni sospette e avviare una mitigazione coordinata su tutta la superficie di attacco estesa”, spiega Derek Manky, Chief Security Strategist e Global VP Threat Intelligence, FortiGuard Labs.

“Per i criminali informatici, mantenere l’accesso ed eludere il rilevamento non è un’impresa da poco, data la costante evoluzione delle difese informatiche, finalizzata a proteggere le organizzazioni. Per contrattaccare, i malintenzionati stanno aumentando i propri sforzi, utilizzando un numero maggiore di tecniche di ricognizione e implementando alternative di attacco più sofisticate per aumentare l’efficacia delle proprie attività malevole con metodologie simili a quelli delle APT, come il malware wiper o altri payload avanzati. Per proteggersi da queste tattiche avanzate e persistenti, le organizzazioni devono concentrarsi sull’abilitazione di una threat intelligence coordinata e attuabile in tempo reale, basata sul machine learning, su tutti i dispositivi di sicurezza, con l’obiettivo di rilevare le azioni sospette e avviare una mitigazione coordinata su tutta la superficie di attacco estesa”, spiega Derek Manky, Chief Security Strategist e Global VP Threat Intelligence, FortiGuard Labs.

FortiGuard Labs: ampia diffusione del malware wiper di tipo APT

L’analisi dei dati relativi al malware wiper rivela la tendenza dei criminali informatici a colpire i loro obiettivi utilizzando tecniche di attacco distruttive. Inoltre, dimostra che con la mancanza di confini su Internet, i criminali informatici possono facilmente scalare questi tipi di attacchi, che sono stati in gran parte abilitati dal modello Cybercrime-as-a-Service (CaaS).

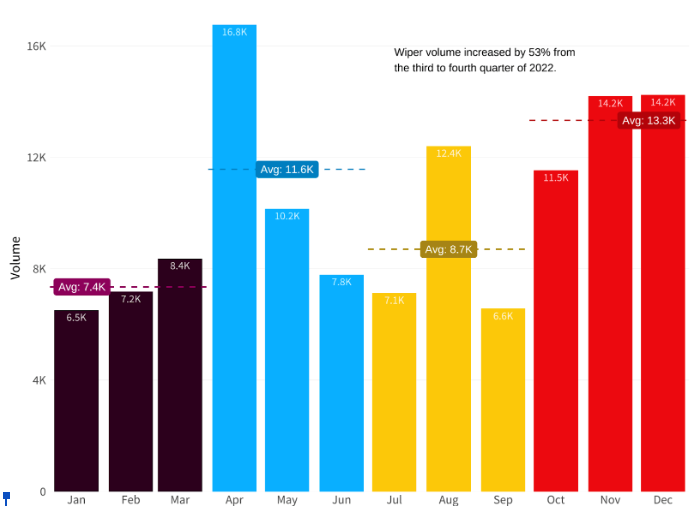

All’inizio del 2022, i FortiGuard Labs hanno segnalato la presenza di diversi nuovi wiper in concomitanza con la guerra tra Russia e Ucraina. Più tardi, nel corso dell’anno, il malware wiper si è diffuso in altri Paesi, generando un aumento del 53% dell’attività wiper nel solo terzo e quarto trimestre. Sebbene una parte di questa attività sia stata abilitata dal malware wiper che potrebbe essere stato inizialmente sviluppato e distribuito da attori quali Paesi collegati alla guerra, essa è stata poi raccolta da gruppi di criminali informatici e si sta diffondendo oltre l’Europa. Sfortunatamente, sulla base del volume di attività registrato nel quarto trimestre, non sembra che la scalata del malware wiper possa rallentare a breve, il che significa che qualsiasi organizzazione rimane un potenziale bersaglio, non solo quelle con sede in Ucraina o nei Paesi circostanti.

Wiper Malware Volume

La mappatura delle CVE (Common Vulnerabilities and Exposures) aiuta i CISO a stabilire le priorità, evidenziando la Red Zone delle vulnerabilità

I trend negli exploit aiutano a mostrare quali sono i criminali informatici interessati a mettere in atto degli attacchi, a indagare per eventuali attacchi futuri e quali, invece, stanno operando attivamente. I FortiGuard Labs hanno a disposizione un ampio archivio di vulnerabilità note e, grazie all’arricchimento dei dati, sono stati in grado di identificare in tempo reale le vulnerabilità sfruttate attivamente e di mappare le zone di rischio attivo della superficie di attacco. Nella seconda metà del 2022, meno dell’1% del totale delle vulnerabilità scoperte in un’organizzazione si trovava sugli endpoint ed era attivamente sotto attacco. Questo offre ai CISO una chiara visione della Red Zone attraverso l’intelligence della superficie di attacco attiva, dona loro evidenza del fatto che dovrebbero dare priorità agli sforzi per ridurre al minimo il rischio e mette in luce dove concentrare gli sforzi di patching.

I crimini informatici a sfondo finanziario e le minacce ransomware restano ai massimi livelli

Le attività di Incident Response (IR) dei FortiGuard Labs hanno rilevato come la criminalità informatica a sfondo finanziario abbia provocato il maggior volume di incidenti (73,9%), con un secondo posto – distante a livello percentuale – attribuito allo spionaggio (13%). In tutto il 2022, l’82% dei crimini informatici a sfondo finanziario ha visto l’impiego di ransomware o script maligni, a dimostrazione del fatto che la minaccia globale determinata da questo tipo di minaccia rimane in pieno vigore e non accenna a rallentare grazie alla crescente popolarità del Ransomware-as-a-Service (RaaS) sul dark web.

Infatti, dalla prima metà del 2022 il volume dei ransomware è aumentato del 16%. Su un totale di 99 famiglie di ransomware osservate, le prime cinque hanno rappresentato circa il 37% di tutte le attività di questo tipo nella seconda metà del 2022. GandCrab, un malware RaaS emerso nel 2018, è in cima all’elenco. Sebbene i criminali che si celano dietro GandCrab abbiano annunciato il ritiro, dopo aver realizzato oltre 2 miliardi di dollari di profitti, durante il suo periodo di attività ci sono state molte iterazioni di GandCrab.

È possibile che una “coda lunga” lasciata da questo gruppo criminale si stia ancora perpetuando, o che il codice sia stato semplicemente creato, modificato e rilasciato nuovamente, il che dimostra l’importanza di partnership globali tra tutti i tipi di organizzazioni per smantellare definitivamente le operazioni criminali. Per contrastare efficacemente le supply chain dei criminali informatici è necessario uno sforzo generale all’insegna delle relazioni forti e fidate e la collaborazione tra gli stakeholder della sicurezza informatica che operano nelle organizzazioni e nei settori pubblici e privati.

Il riutilizzo dei codici malevoli mette in evidenza l’arsenale del cybercrime

I criminali informatici cercano continuamente di massimizzare gli investimenti e le conoscenze esistenti per rendere i propri attacchi più efficaci e redditizi. Il riutilizzo del codice è un modo efficiente e redditizio a loro disposizione per sfruttare precedenti successi, apportando modifiche graduali per perfezionare i loro attacchi e superare gli ostacoli difensivi.

Quando i FortiGuard Labs hanno analizzato le minacce informatiche più diffuse nella seconda metà del 2022, la maggior parte dei primi posti è risultata essere occupata da malware nati da più di un anno. I FortiGuard Labs hanno inoltre esaminato diverse varianti di Emotet per analizzare la loro tendenza a prendere in prestito e riutilizzare il codice. La ricerca ha dimostrato che Emotet ha subito una notevole speciazione, con varianti che si sono suddivise in circa sei diverse “specie” di malware. Ne emerge come il cybercrime non si limiti ad automatizzare le minacce, ma adatti attivamente il codice per renderlo ancora più efficace.

La rinascita delle vecchie botnet dimostra la resilienza delle supply chain dei criminali informatici

Oltre a riutilizzare il codice, per massimizzare le opportunità, i malintenzionati sfruttano anche le infrastrutture esistenti e le minacce più datate. Esaminando le minacce botnet in base alla loro prevalenza, i FortiGuard Labs hanno scoperto che molte di quelle più rilevanti non sono affatto nuove. Ad esempio, la botnet Morto, osservata per la prima volta nel 2011, ha avuto un’impennata alla fine del 2022. Altre, come Mirai e Gh0st.Rat, continuano a essere diffuse in tutte le aree geografiche. Sorprendentemente, delle prime cinque botnet osservate, solo RotaJakiro è di questo decennio.

Sebbene si possa essere tentati di archiviare le vecchie minacce come parte della storia passata, le organizzazioni di qualsiasi settore devono continuare a rimanere vigili. Queste botnet “vintage” sono infatti ancora pervasive per un motivo ben preciso: sono ancora molto efficaci. I criminali informatici continueranno a sfruttare l’infrastruttura botnet esistente e a farla evolvere in versioni sempre più persistenti con tecniche altamente specializzate, perché è proprio in questo modo che si genera ROI. Nella seconda metà del 2022, ad esempio, tra gli obiettivi significativi di Mirai c’erano i fornitori di servizi di sicurezza gestiti (MSSP – Managed Security Service Provider), il settore telco/carrier e il settore manifatturiero, noto per un utilizzo pervasivo dell’OT. I criminali informatici stanno compiendo uno sforzo di concerto per colpire questi settori con metodi che hanno dimostrato di funzionare.

FortiGuard Labs: Log4j continua a essere diffuso e utilizzato dai criminali informatici

Nonostante l’attenzione attorno a questa minaccia nel 2021 e nei primi mesi del 2022, un numero significativo di organizzazioni non ha ancora applicato le patch o i controlli di sicurezza appropriati per proteggere le proprie organizzazioni da Log4j, una delle vulnerabilità più note della storia.

Nella seconda metà del 2022, Log4j era ancora ampiamente attivo in tutte le regioni ed era al secondo posto in termini di impatto sulle organizzazioni. Secondo i FortiGuard Labs il 41% delle organizzazioni ha rilevato l’attività di Log4j, il che dimostra quanto la minaccia sia ancora diffusa. L’attività di IPS (Intrusion Prevention System) di Log4j è stata più diffusa nei settori tecnologico, governativo e dell’education, il che non deve sorprendere, data la popolarità di Apache Log4j come software open-source.

Analizzare una parte della storia del malware: i cambiamenti nella delivery sono un chiaro segno dell’urgenza di sensibilizzare gli utenti

L’analisi delle strategie utilizzate dai criminali informatici fornisce preziose indicazioni sull’evoluzione delle loro tecniche e tattiche di attacco, consentendo una protezione efficace dagli scenari di attacco futuri. I FortiGuard Labs hanno esaminato la funzionalità del malware rilevato sulla base dei dati sandbox per tracciare gli approcci di delivery più comuni. È importante notare che questo esame riguarda solo i campioni osservati.

Esaminando le otto principali tattiche e tecniche osservate nel sandboxing, quella più utilizzata dai criminali informatici per accedere ai sistemi delle organizzazioni in tutte le regioni del mondo è stata quella del drive-by-compromise.

L’accesso ai sistemi delle vittime avviene principalmente quando l’utente naviga in Internet e scarica involontariamente un payload dannoso visitando un sito web compromesso, aprendo un allegato e-mail dannoso o anche cliccando su un link o una finestra pop-up ingannevole. La sfida posta dalla tattica drive-by è che, una volta che il payload dannoso è stato raggiunto e scaricato, spesso è troppo tardi perché l’utente possa sfuggire alla compromissione, a meno che non abbia adottato un approccio olistico alla sicurezza.